Shimoliy Koreyadan yangi kiber tahdid paydo bo’lmoqda. Davlat tomonidan qo’llab-quvvatlanadigan xakerlar zararli kodni to’g’ridan-to’g’ri blokcheyn tarmoqlariga joylashtirishni tajriba qilmoqda.

«Google» kompaniyasining «Tahdid razvedkasi guruhi» (GTIG) 17-oktabr kuni xabar berdi. Ularning ma’lumotiga ko’ra, EtherHiding deb nomlangan bu usul xakerlar qanday qilib zararli dasturlarni markazlashmagan tizimlar orqali yashirish, tarqatish va boshqarish usullarida yangi bosqichni belgilaydi.

EtherHiding nima ekanligini tushuntiring

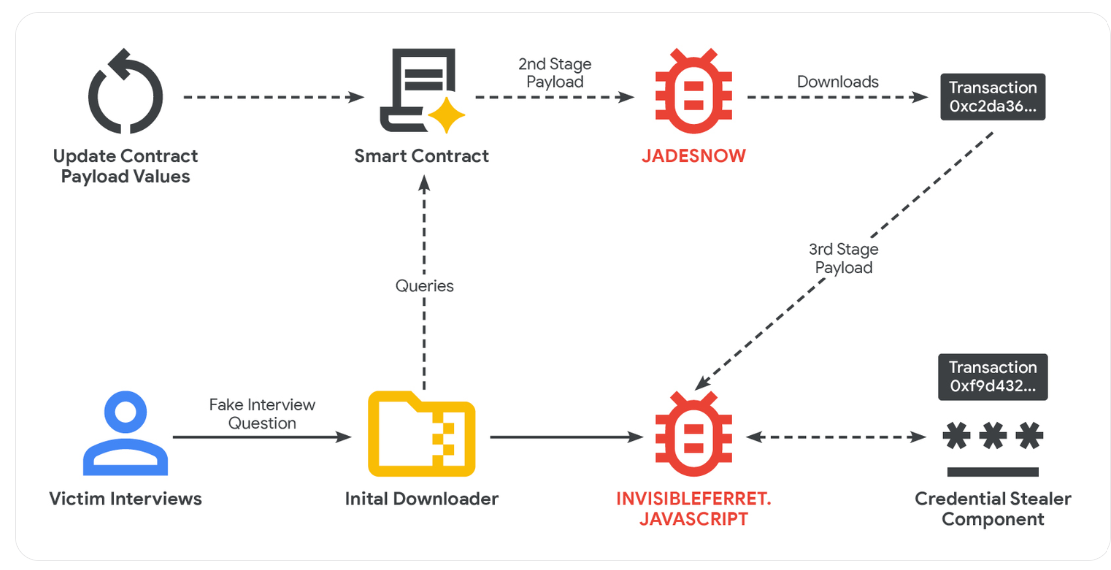

GTIG tushuntirdiki, EtherHiding xakerlarga aqlli shartnomalarni va Efirium kabi ommaviy blokcheynlarni va BNB Smart Chainni zararli yuklarni saqlash uchun qurol sifatida ishlatishga imkon beradi.

Bir marta kod markazlashmagan kitoblarga yuklangandan so’ng, uni olib tashlash yoki bloklash deyarli imkonsiz bo’lib qoladi, chunki ular o’zgarmas xususiyatga ega.

«Aqlli shartnomalar markazlashmagan ilovalarni yaratishning innovatsion usullarini taklif qilsa-da, ularning o’zgarmas tabiati EtherHidingda zararli kodni joylashtirish va xizmat qilish uchun ishlatiladi, bu esa osonlikcha bloklanishi mumkin emas», deb yozdi GTIG.

Amalda, xakerlar ko’pincha yangilanmagan zaifliklar yoki o’g’irlangan ma’lumotlar orqali qonuniy «WordPress» veb-saytlarini buzishadi.

Kirish huquqini qo’lga kiritgandan so’ng, ular veb-sayt kodiga bir necha qator JavaScript qo’shadilar, bu «yuklovchi» deb ataladi. Tashrif buyuruvchi zararlangan sahifani ochganda, yuklovchi blokcheynga yashirincha ulanib, masofaviy serverdan zararli dastur oladi.

GTIG bu hujum ko’pincha ko’rinadigan tranzaksiya izini qoldirmasligini va juda kam yoki hech qanday to’lov talab qilmasligini ta’kidladi, chunki bu off-chain sodir bo’ladi. Bu, aslida, xakerlarga aniqlanmasdan ishlash imkonini beradi.

GTIG EtherHidingning birinchi holatini 2023-yil sentabr oyida kuzatdi. Bu holat CLEARFAKE deb nomlangan kampaniyada paydo bo’ldi, u foydalanuvchilarni soxta brauzer yangilanishlari bilan aldadi.

Hujumni qanday oldini olish mumkin

Kiberxavfsizlik tadqiqotchilari bu usul Shimoliy Koreyaning raqamli strategiyasida o’zgarishlarni ko’rsatadi, ya’ni faqat kriptovalyutani o’g’irlashdan blokcheynni o’zi yashirin qurol sifatida ishlatishga o’tish.

«EtherHiding blokcheyn texnologiyasining o’ziga xos xususiyatlarini zararli maqsadlarda qayta ishlatish orqali yangi avlod himoyalangan hostingga o’tishni anglatadi. Bu usul kiber tahdidlarning doimiy rivojlanishini ko’rsatadi, chunki xakerlar yangi texnologiyalardan o’z foydalariga moslashib foydalanadilar», deb ta’kidladi GTIG.

Jon Skott-Reylton, «Citizen Lab» tashkilotining katta tadqiqotchisi, EtherHidingni «boshlang’ich bosqichdagi tajriba» deb ta’rifladi. U sun’iy intellekt asosidagi avtomatlashtirish bilan birlashtirilsa, kelajakdagi hujumlarni aniqlash qiyinroq bo’lishi mumkinligini ogohlantirdi.

«Men xakerlar blokcheynlarni qayta ishlaydigan tizimlar va ilovalarni nishonga oladigan nol bosish ekspluatatsiyalarini to’g’ridan-to’g’ri blokcheynlarga yuklash bilan ham tajriba o’tkazishlarini kutaman… ayniqsa, agar ular ba’zan tranzaksiyalarni boshqaradigan tizimlar va tarmoqlarda joylashtirilgan bo’lsa yoki hamyonlarga ega bo’lsa», deb qo’shimcha qildi.

Bu yangi hujum vektori kripto sanoati uchun jiddiy oqibatlarga olib kelishi mumkin, chunki Shimoliy Koreya xakerlari juda faol.

«TRM Labs» kompaniyasining ma’lumotlariga ko’ra, Shimoliy Koreya bilan bog’liq guruhlar bu yilning o’zida 1,5 milliard dollardan ortiq kripto aktivlarini o’g’irlashgan. Tergovchilar bu mablag’lar Pxenyanning harbiy dasturlarini moliyalashtirish va xalqaro sanksiyalardan qochish uchun ishlatilayotganiga ishonishadi.

Shu sababli, GTIG kripto foydalanuvchilariga shubhali yuklamalarni bloklash va ruxsatsiz veb-skriptlarni cheklash orqali xavfni kamaytirishni tavsiya qildi. Guruh, shuningdek, xavfsizlik tadqiqotchilarini blokcheyn tarmoqlariga joylashtirilgan zararli kodni aniqlash va belgilashga chaqirdi.